Een voortdurende aanval op de toeleveringsketen waarbij 3CX is gehackt, maakt naar verluidt gebruik van een digitaal ondertekende en getrojaniseerde variant van de 3CX Voice Over Internet Protocol (VOIP)-desktopclient om de klanten van het bedrijf aan te vallen.

Het 3CX-telefoonsysteem wordt door meer dan 600.000 bedrijven wereldwijd gebruikt en heeft meer dan 12 miljoen dagelijkse gebruikers. 3CX is een VoIP IPBX-softwareontwikkelingsbedrijf.

Talrijke bekende bedrijven en instellingen, waaronder American Express, Coca-Cola, McDonald’s, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA en de Britse National Health Service, behoren tot de klanten van het bedrijf (die een waarschuwing publiceerden op donderdag).

Beveiligingsonderzoekers van Sophos en CrowdStrike hebben gemeld dat de aanvallers hun aanvallen richten op gebruikers van 3CX-softphonesoftware met Windows en macOS.

“De kwaadwillende activiteit omvat beaconing naar door actoren bestuurde infrastructuur, de inzet van secundaire payloads en, in een klein aantal gevallen, hands-on-toetsenbordactiviteit”, aldus het bedreigingsinformatieteam van CrowdStrike.

“De meest voorkomende post-exploitatieactiviteit die tot nu toe is waargenomen, is het uitzetten van een interactieve commando-shell”, waarschuwde de Managed Detection and Response-service van Sophos ook.

Terwijl Sophos-experts beweren dat ze “deze toeschrijving niet met veel vertrouwen kunnen valideren”, gelooft CrowdStrike dat de aanval is uitgevoerd door de hackorganisatie Labyrinth Collima, die wordt ondersteund door de Noord-Koreaanse regering. De bewering van CrowdStrike baart veel 3CX-gebruikers zorgen, hoewel deze nog niet is bevestigd. De laatste tijd heeft dergelijk verontrustend hacknieuws een vonk gezien: Linus Tech Tips gehackt op YouTube

Het is bekend dat het gedrag van Labyrinth Collima overlapt met dat van andere bedreigingsactoren, zoals Lazarus Group van Kaspersky, Covellite van Dragos, UNC4034 van Mandiant, Zinc van Microsoft en Nickel Academy van Secureworks.

Hoe werd 3CX gehackt tijdens een supply chain-aanval?

In rapporten die afgelopen donderdagavond zijn vrijgegeven, hebben SentinelOne en Sophos ook bekendgemaakt dat het getrojaniseerde 3CX-desktopprogramma wordt gedownload als onderdeel van een supply chain-aanval.

SentinelOne heeft deze aanval op de toeleveringsketen “SmoothOperator” genoemd. Het begint wanneer het MSI-installatieprogramma wordt gedownload van de 3CX-website of wanneer een update wordt uitgegeven aan een desktop-applicatie die al is ingesteld.

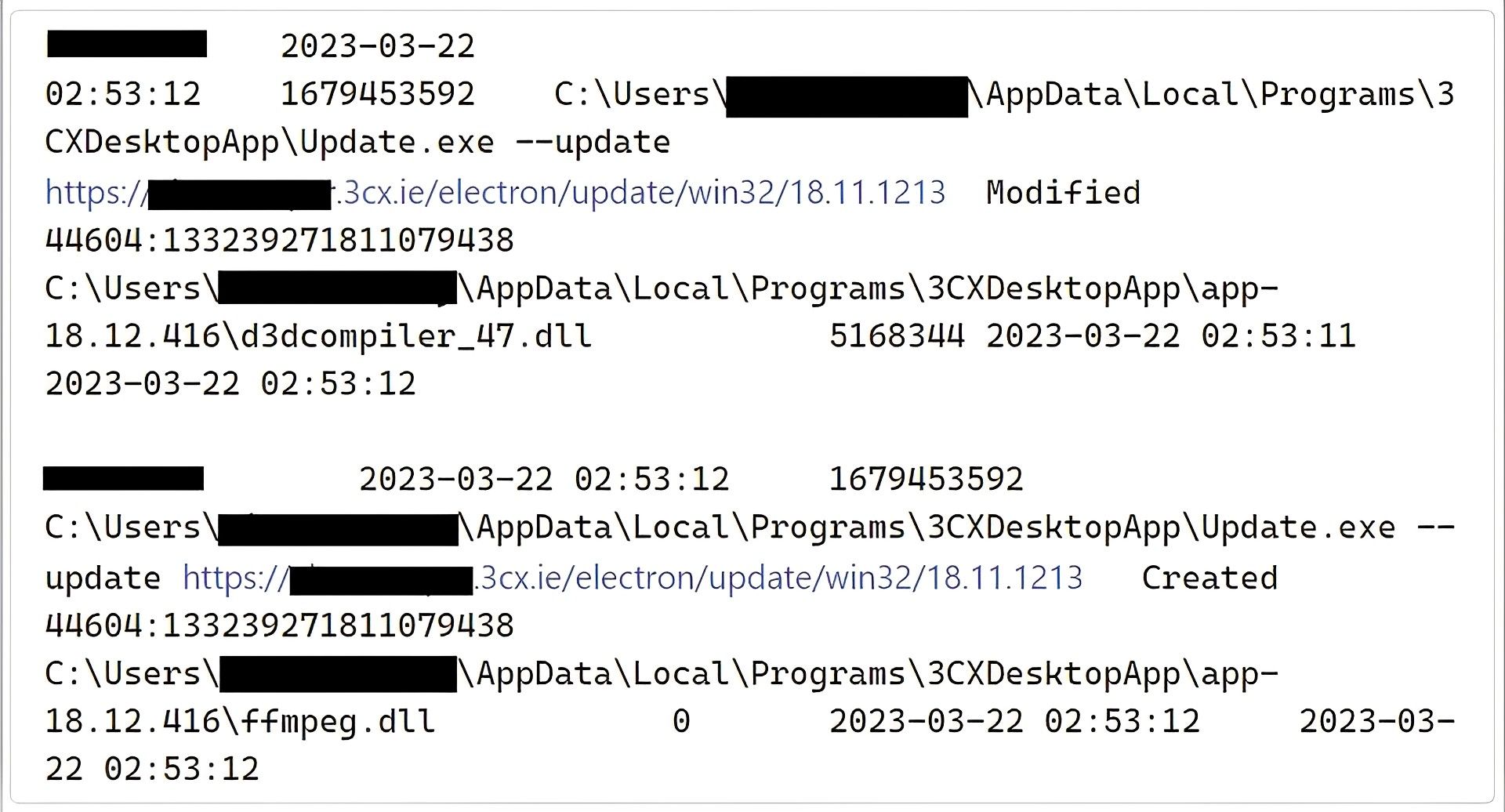

De kwaadaardige DLL-bestanden ffmpeg.dll [VirusTotal] en d3dcompiler 47.dll [VirusTotal] worden uitgepakt wanneer de MSI of update is geïnstalleerd en worden gebruikt om de volgende fase van de aanval uit te voeren.

Hoewel de kwaadaardige ffmpeg.dll-DLL wordt gesideload en gebruikt om een versleutelde payload uit d3dcompiler 47.dll te extraheren en te decoderen, beweert Sophos dat het uitvoerbare bestand 3CXDesktopApp.exe niet kwaadaardig is.

Om op GitHub opgeslagen pictogrambestanden te downloaden die Base64-gecodeerde tekst bevatten die aan het einde van de afbeeldingen is toegevoegd, wordt deze gecodeerde shellcode van d3dcompiler 47.dll uitgevoerd.

Deze pictogrammen worden bewaard in een GitHub-repository, wat aangeeft dat het eerste pictogram op 7 december 2022 is geplaatst.

Volgens SentinelOne gebruikt de malware deze Base64-strings om een laatste payload te downloaden – een onbekende DLL – die informatie steelt van de geïnfecteerde apparaten.

De gebruikersprofielen voor Chrome, Edge, Brave en Firefox kunnen gegevens en inloggegevens bevatten die deze nieuwe malware kan stelen, evenals systeeminformatie.

“Op dit moment kunnen we niet bevestigen dat het Mac-installatieprogramma op dezelfde manier is getrojaniseerd. Ons lopende onderzoek omvat aanvullende toepassingen, zoals de Chrome-extensie, die ook kunnen worden gebruikt om aanvallen uit te voeren”, aldus SentinelOne

Ondertussen verklaarde Nick Galea, CEO van 3CX, donderdagochtend in een forumbericht dat er malware was ingevoegd in het 3CX Desktop-programma. Galea raadt alle gebruikers aan om de desktop-applicatie te verwijderen en als gevolg daarvan over te schakelen naar de PWA-client.

“Zoals velen van jullie hebben gemerkt bevat de 3CX DesktopApp malware. Het is van invloed op de Windows Electron-client voor klanten die update 7 uitvoeren. Het is gisteravond aan ons gemeld en we werken aan een update voor de DesktopApp die we de komende uren zullen uitbrengen, ” Galea deelde in de 3CX-forums.

Source: 3CX hackte een supply chain-aanval die 12 miljoen gebruikers in gevaar bracht