Beveiligingsonderzoekers hebben een nieuwe techniek onthuld genaamd “Schaduw bios“Dat stelt malware in staat om volledig te werken in de fundamentele firmware van een computer, waardoor traditionele beveiligingsmaatregelen machteloos worden gemaakt. Kazuki Matsuo van FFRI -beveiliging zal de methode op Black Hat 2025 beschrijven, en zijn ongekende ontwijkingsmogelijkheden benadrukt door het besturingssysteem (OS) volledig te omzeilen.

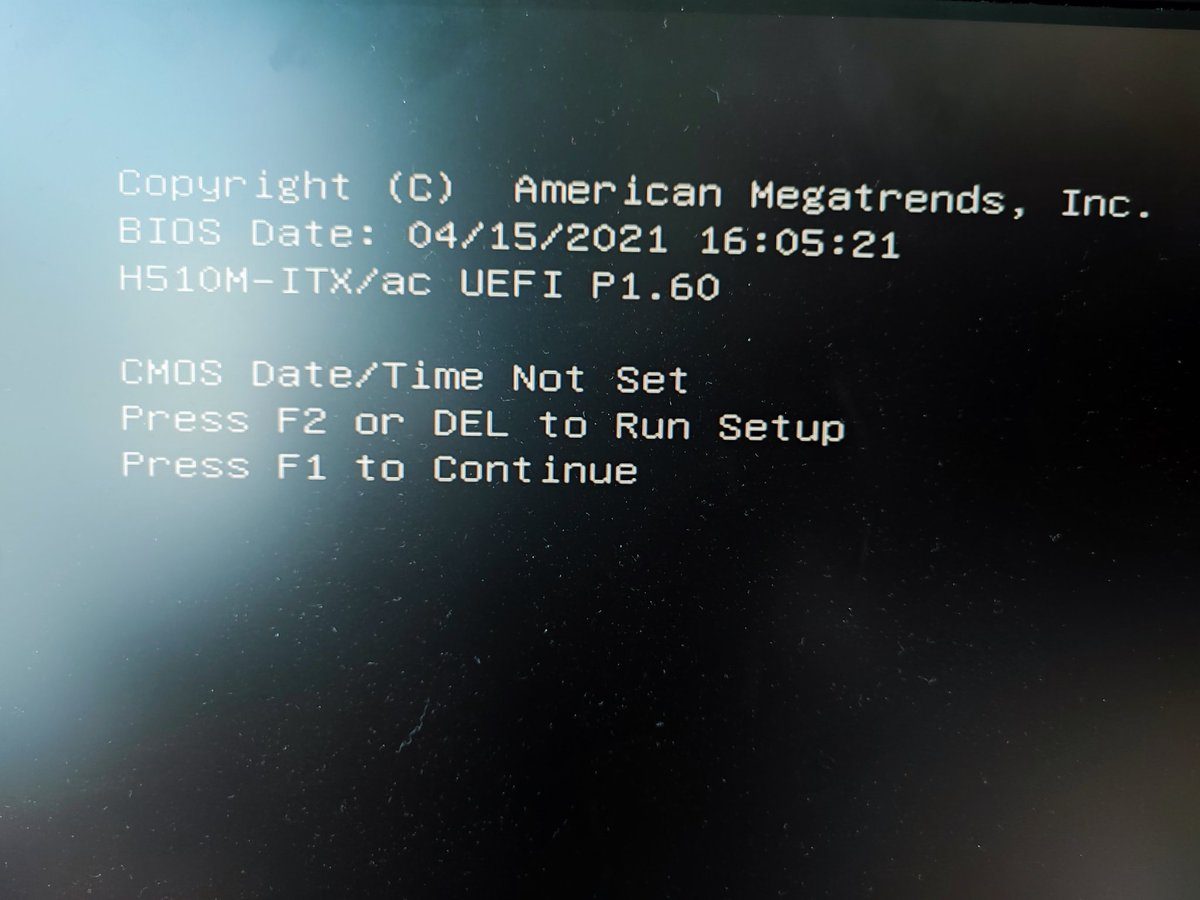

Shade BIOS verschilt fundamenteel van conventionele UEFI (Unified Extensible Firmware Interface) bedreigingen zoals rootkits of bootkits. Terwijl UEFI -malware firmware -persistentie maakt om te draaien voordat het besturingssysteem wordt geladen, vertrouwt het uiteindelijk op het besturingssysteem om te communiceren met hardware en kwaadaardige taken uit te voeren – het blootstellen aan antivirus, eindpuntdetectie (EDR/XDR) en OS -beveiligingshulpmiddelen. Schaduw BIOS elimineert deze afhankelijkheid, waardoor aanvallers kele code uitsluitend binnen de BIOS -omgeving kunnen uitvoeren, zelfs na de OS -laarzen.

Historisch gezien creëert het OS -vertrouwen van UEFI Malware kwetsbaarheden. Aanvallers moeten anticiperen op en uitschakelen van specifieke beveiligingsprogramma’s tijdens het opstarten – een complexe taak die kennis vereist van kerneldrivers en mechanismen. Matsuo merkt op dat geen bestaande UEFI -malware kritieke Windows -verdedigingen zoals gebeurtenistracering voor Windows (ETW) omzeilt. Bovendien zou het uitschakelen van alle beveiligingstools waarschijnlijk gebruikers waarschuwen. Shade BIOS omzeilt deze problemen door onafhankelijk te opereren, waardoor kwaadaardige activiteiten onzichtbaar zijn voor bescherming op OS-niveau.

Technische uitvoering

De doorbraak omvat het bedriegen van de OS -lader tijdens het opstarten. Wanneer controle verschuift van BIOS naar OS, vernietigt UEFI meestal firmwarebronnen. Shade BIOS ondermijnt dit door de UEFI -geheugenkaart te wijzigen – de component met details over geheugentoewijzing. “Ik mis de OS -lader door de geheugenkaart te wijzigen,” legt Matsuo uit. De gemanipuleerde kaart overtuigt de lader dat BIOS -regio’s actief moeten blijven tijdens OS -runtime, waardoor BIOS -functionaliteiten in het geheugen worden behouden.

Dit creëert een parallelle, verborgen omgeving verwant aan een “miniatuur-besturingssysteem” waarbij malware werkt met behulp van BIOS-specifieke protocollen (bijv. Disk I/O) in plaats van standaard OS API’s. Malware kan worden geschreven in C, met behulp van BIOS -stuurprogramma’s voor taken zoals het maken van bestanden. Matsuo beweert dat deze aanpak potentieel eenvoudiger is dan het ontwikkelen van traditionele UEFI -bootkits: “Het vereist geen binaire manipulatie, haken of patroonovereenkomst.”

Shade BIOS vormt een universele dreiging vanwege de UEFI -standaardisatie. Malware ontwikkeld zou identiek zijn aan pc’s, servers en moederborden-die geen hardware-specifieke aanpassing vereisen. Detectie is uitzonderlijk moeilijk, omdat beveiligingssoftware de BIOS -runtime -omgeving niet kan scannen. De enige verdediging is proactieve, ongeplande geheugendumping en analyse om verdachte code te identificeren – zelfs zonder vooraf vermoeden van een compromis.

Matsuo zal geheugenanalyse demonstreren met behulp van de open-source tool “Kraftdinner” bij Black Hat 2025 om de detectie te stroomlijnen. Hij benadrukt echter dat Shade BIOS-aanvallen niche blijven, voornamelijk relevant voor contexten met een hoge beveiliging: “UEFI-bedreigingen zijn niet echt populair buiten de nationale veiligheid.” De techniek is het meest relevant voor overheidsinstanties tijdens pc -inkoopinspecties om firmware -achterdeuren te ontdekken.

Dit onderzoek onderstreept een kritische evolutie in aanvallende mogelijkheden-doorzettingsvermogen van de malware volledig gescheiden van het besturingssysteem-die nieuwe verdedigende paradigma’s voor hoogwaardige doelen bevatten.

Source: Nieuwe malware verbergt zich in de hersenen van uw pc