Google heeft dat duidelijk gemaakt de uitgebuite Chrome zero-day, Aanvankelijk werd gedacht dat het eigenlijk in Chrome zat bevindt zich in de libwebp-bibliotheek (CVE-2023-5129). Deze openbaring komt daarna de CVE-nummerautoriteit heeft de ID afgewezen of ingetrokken, beschouwt het als een duplicaat van CVE-2023-4863.

Deze laatste vermelding is inmiddels herzien naar omvatten de impact ervan op de libwebp-bibliotheek.

CVE-2023-5129 begrijpen

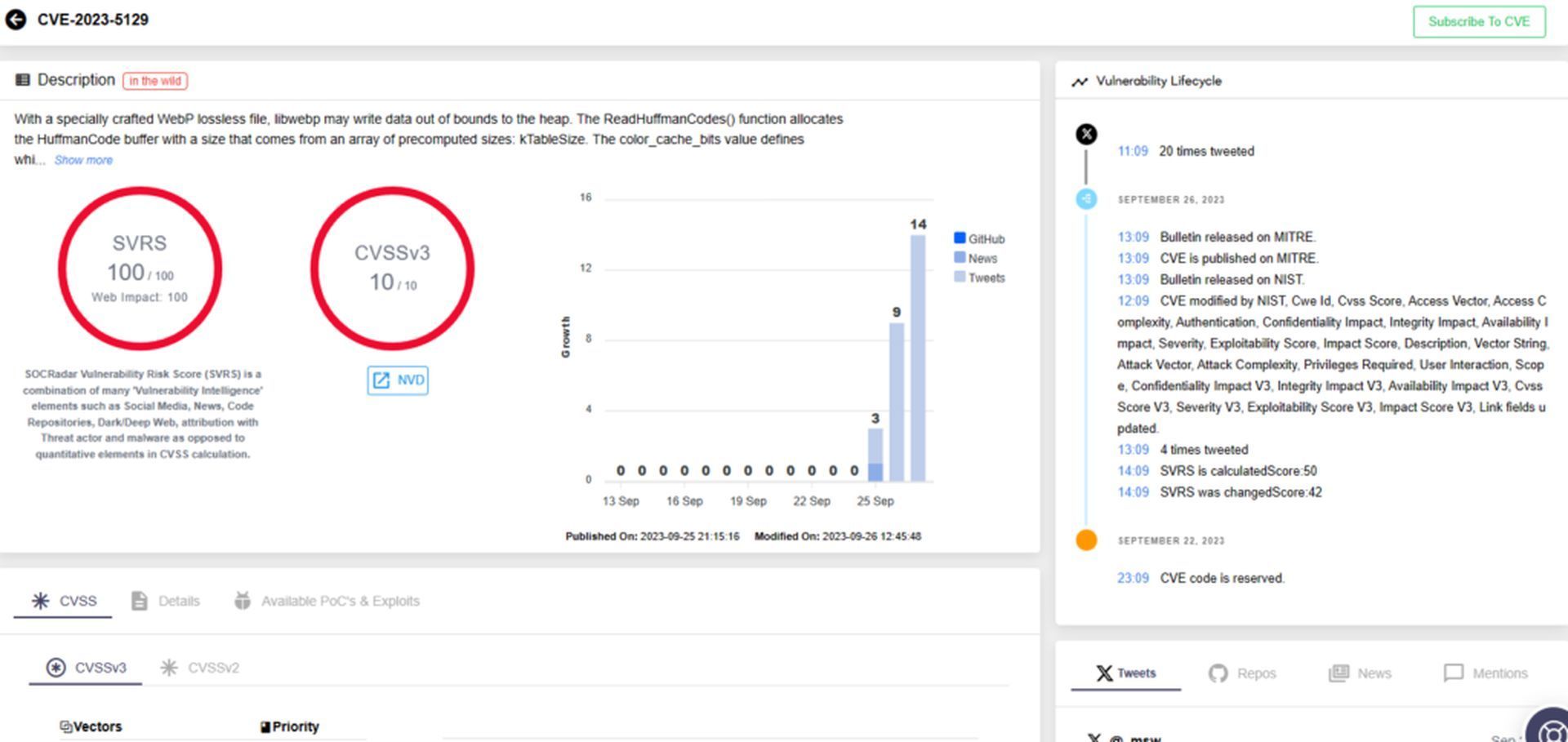

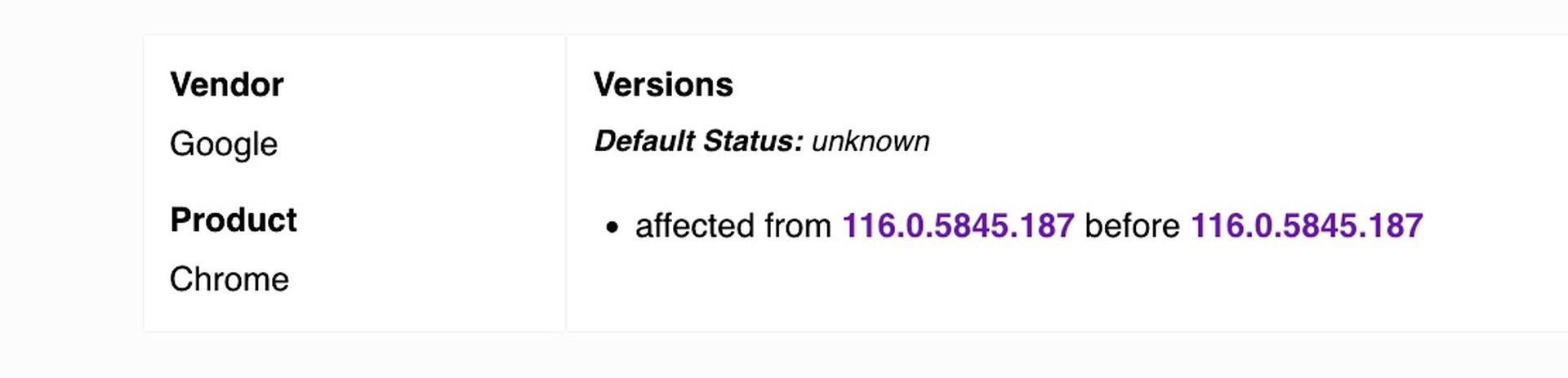

De kern van deze kwetsbaarheid ligt een gebrekkige implementatie van het Huffman-coderingsalgoritme. Dit toezicht maakt dit mogelijk kwaadwillende actoren kunnen een heapbufferoverloop veroorzaken en willekeurige code uitvoeren. CVE-2023-5129 heeft met name invloed op libwebp-versies van 0.5.0 tot 1.3.1. Google heeft dit probleem echter snel aangepakt in versie 1.3.2. De ernst ervan wordt onderstreept door een perfecte CVSS-score van 10,0, wat de kritische aard ervan aangeeft.

Wat is de verbinding?

Onderzoekers bij Rezilion vermoedde eerder dat CVE-2023-41064, een bufferoverflow-kwetsbaarheid binnen het ImageI/O-framework van Apple, en CVE-2023-4863, de eerder genoemde Chrome zero-day, waren in wezen manifestaties van dezelfde fout. Het bleek dat hun hypothese juist was: wat leidde tot de opkomst van CVE-2023-5129.

Wijdverbreide impact

De betekenis van deze openbaring strekt zich uit over de hele wereldsa breed spectrum aan toepassingen en platforms. De libwebp-bibliotheek is een integraal onderdeel van:

- Populaire containerimages, gezamenlijk miljarden keren gedownload en ingezet (bijvoorbeeld drupal, ngnix, perl, python, ruby, rust, wordpress).

- Verschillende hulpprogramma’s die afhankelijk zijn van libwebp.

- Toonaangevende webbrowsers zoals Chrome, Firefox, Microsoft Edge, Opera en anderen.

- Talloze Linux-distributies, waaronder Debian, Ubuntu, Alpine, Gentoo, SUSE en meer.

- Het Electron-framework, dat als basis dient voor tal van platformonafhankelijke desktopapplicaties.

- Een groot aantal andere applicaties, variërend van Microsoft Teams en Slack tot Discord, LibreOffice, 1Password, Telegram, Signal Desktop en meer.

Terwijl sommige hebben al patches geïntegreerd om de kwetsbaarheid aan te pakken, anderen moeten dit voorbeeld nog volgen. Het is absoluut noodzakelijk dat consumenten gehoor geven aan het eeuwenoude advies: houd uw besturingssysteem(s) en software regelmatig bijgewerkt.

Bedrijven empoweren

Voor bedrijven die kwetsbaarheidsscanners gebruiken, betekent deze ontwikkeling een aanzienlijke stap voorwaarts. Dat kunnen ze nu automatisch de kwetsbaarheid in hun systemen te detecteren en te verhelpen.

Actie ondernemen

Deskundigen benadrukken de urgentie van snelle actie. Bedrijven die afhankelijk zijn van kwetsbaarheidsscanners nu hebben een cruciaal voordeel bij het snel detecteren en beperken van de CVE-2023-5129-dreiging. Tom Sellers biedt een praktisch commando voor macOS-gebruikers om gepatchte Electron-versies te identificeren, het versterken van hun toepassingen tegen potentiële risico’s.

Tom Verkopers, Hoofdonderzoeksingenieur bij runZeroheeft gedeeld een shell-opdracht voor macOS-gebruikers om te onderscheiden waarop hun toepassingen zijn gebaseerd specifieke Electron-versies. Versies 22.3.24, 24.8.3, 25.8.1, 26.2.1, en 27.0.0-bèta.2 de benodigde patch hebben ontvangen, het bieden van een extra beveiligingslaag voor gebruikers.

Concluderend werpt de identificatie van CVE-2023-5129 in libwebp licht op de onderlinge verbondenheid van kwetsbaarheden binnen veelgebruikte applicaties en bibliotheken. Proactieve maatregelen, waaronder regelmatige updates en kwetsbaarheidsscans, zijn cruciaal het beschermen van systemen en gegevens tegen potentiële bedreigingen.

Ondertussen komt het nieuws over de ontwikkeling vlak na de 25e verjaardag van Google. Als je het gemist hebt, lees dan zeker ons artikel over hoe Google’s verrassingsspinner voor de 25e verjaardag het jubileum van de kwart eeuw markeerde.

Uitgelichte afbeeldingscredits: Pixabay

Source: Google bevestigt dat Chrome zero-day wordt uitgebuit in libwebp (CVE-2023-5129)