Het Telegram-combolist-lek is onlangs een brandpunt geworden in cybersecurity-kringen als gevolg van een aanzienlijk datalek waarbij 361 miljoen gestolen accounts betrokken waren. Deze inloggegevens, verzameld uit verschillende bronnen, waaronder malware die wachtwoorden steelt, aanvallen met inloggegevens en datalekken, zijn nu toegevoegd aan de meldingsdienst voor datalekken van Have I Been Pwned (HIBP).

Door deze ontwikkeling kunnen gebruikers controleren of hun accounts zijn gecompromitteerd. Deze blog gaat in op de fijne kneepjes van de combolists van Telegram, de methoden die worden gebruikt om zulke grote hoeveelheden gegevens te verzamelen en de implicaties van deze inbreuken.

De werking van Telegram-combolist

Een combolist, een afkorting van ‘combinatielijst’, is een compilatie van gebruikersnamen en wachtwoorden die uit verschillende bronnen zijn gestolen of gelekt. Deze lijsten worden vaak verspreid binnen cybercriminaliteitsgemeenschappen en gebruikt voor kwaadwillige activiteiten, zoals aanvallen met het opvullen van inloggegevens. Bij deze aanvallen gebruiken cybercriminelen geautomatiseerde tools om deze gestolen inloggegevens op meerdere websites te testen, waarbij ze misbruik maken van de gebruikelijke praktijk van hergebruik van wachtwoorden onder gebruikers.

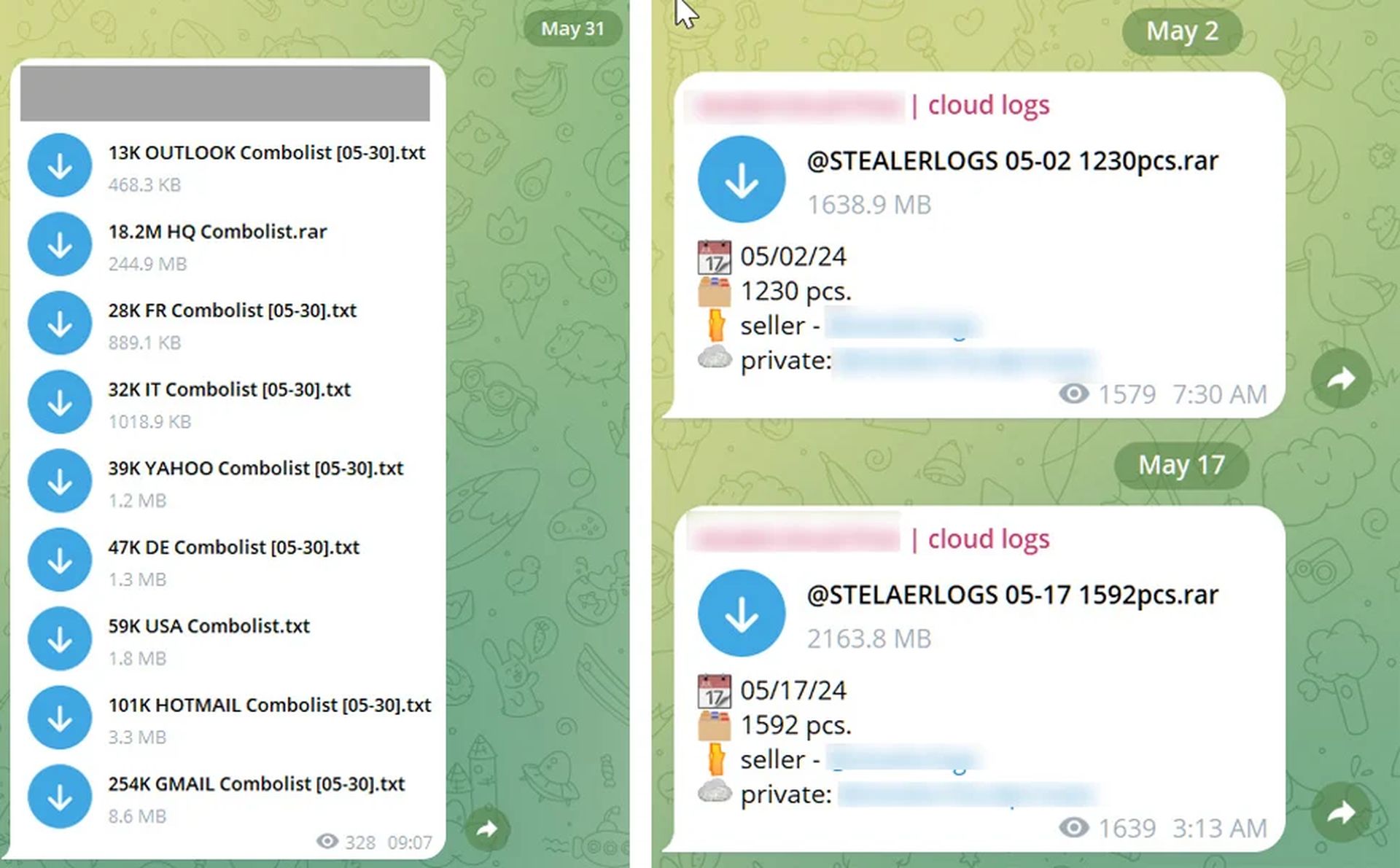

Telegram-combolists zijn in wezen grote verzamelingen gestolen inloggegevens (combinaties van gebruikersnamen en wachtwoorden) die binnen de cybercriminaliteitsgemeenschappen op Telegram circuleren. Cybersecurity-onderzoekers hebben talloze Telegram-kanalen geïdentificeerd die zich toeleggen op het delen van deze lijsten, die worden gebruikt om reputaties op te bouwen en abonnees binnen de cybercriminele gemeenschap aan te trekken.

Telegram is een populair platform geworden voor cybercriminelen om combolists te verspreiden vanwege de gecodeerde berichtenuitwisseling, de grote groepscapaciteiten en de relatieve anonimiteit. Onderzoekers hebben talloze Telegram-kanalen gevonden die deze lijsten delen, waardoor kwaadwillende actoren gemakkelijk toegang krijgen tot deze gegevens en deze kunnen gebruiken voor verdere aanvallen.

De gegevens in deze combolists zijn afkomstig uit verschillende bronnen:

- Credential stuffing-aanvallen: Cybercriminelen gebruiken geautomatiseerde tools om te proberen in te loggen met gestolen inloggegevens op meerdere websites, waarbij ze uitgaan van de waarschijnlijkheid dat gebruikers vaak wachtwoorden voor verschillende services hergebruiken.

- Datalekken: Grootschalige hacks van websites en diensten resulteren in het lekken van gebruikersgegevens.

- Malware die wachtwoorden steelt: dit type malware infecteert apparaten en steelt opgeslagen gebruikersnamen en wachtwoorden, vaak samen met bijbehorende URL’s en andere browsegegevens.

Onderzoekers kozen voor anonimiteit en verzamelden een aanzienlijke hoeveelheid van deze gegevens – 122 GB aan inloggegevens – van verschillende Telegram-kanalen en deelden deze met Troy Hunt, de oprichter van HIBP. Hunt bevestigde dat deze dataset 361 miljoen unieke e-mailadressen bevat, waarvan 151 miljoen voorheen niet zichtbaar waren voor de HIBP-service.

Analyse van het enorme datalek

De inbreuk op de combolists van Telegram heeft een ongekende omvang bereikt met de blootstelling van meer dan 361 miljoen unieke e-mailadressen. Deze schat aan informatie is niet alleen enorm, maar ook zeer gedetailleerd en omvat vaak niet alleen e-mail- en wachtwoordcombinaties, maar ook URL’s die verband houden met deze inloggegevens. Dergelijke gegevens worden vaak gestolen via geavanceerde middelen, zoals wachtwoordstelende malware.

Wachtwoordstelende malware infiltreert apparaten en extraheert gevoelige informatie, waaronder:

- Gebruikersnamen en wachtwoorden

- Koekjes: gegevens die kunnen worden gebruikt om sessies te kapen.

- URL’s: Websites die verband houden met de gestolen inloggegevens.

De gegevens die via de combolists van Telegram circuleren, worden vervolgens samengevoegd in logboeken en gedeeld of verkocht op cybercriminaliteitsmarkten. Gezien de anonimiteit van de onderzoekers die deze gegevens delen, is het duidelijk dat het verifiëren van de legitimiteit van elke inloggegevens een enorme taak is. Hunt verifieerde echter veel van de gelekte e-mailadressen met behulp van formulieren voor het opnieuw instellen van het wachtwoord en verifieerde hun associatie met de genoemde websites.

Geen enkele site blijft onaangeroerd

De omvang van de dataset betekent dat vrijwel elke site die inloggen mogelijk maakt, kan worden getroffen. Van grote bedrijven tot kleine forums, het bereik van deze referenties is enorm. Zelfs BleepingComputer, een site gewijd aan cyberbeveiliging, was betrokken bij dit datalek. Referenties geassocieerd met BleepingComputer forums werden gestolen via informatiestelende malware, wat de wijdverbreide dreiging van dit soort malware onderstreept.

Informatiestelende malware werkt door een apparaat te infiltreren, gevoelige informatie vast te leggen en deze terug te sturen naar de aanvallers. Dit type malware wordt doorgaans verspreid via:

- Sociale media: koppelingen of bijlagen in berichten die leiden tot malwaredownloads.

- Gebarsten software: Illegale software wordt vaak gebundeld met malware.

- Valse VPN-producten: Schadelijke applicaties die zich voordoen als legitieme VPN-services.

- E-mailcampagnes: Phishing-e-mails met kwaadaardige bijlagen of links.

De getroffen gebruikers worden vaak geconfronteerd met de lastige taak om elk wachtwoord dat is opgeslagen in de wachtwoordbeheerder van hun browser opnieuw in te stellen, evenals alle andere accounts die dezelfde inloggegevens gebruiken. Omdat deze inbreuken meestal geen tijdstempel bevatten, moeten gebruikers ervan uitgaan dat alle inloggegevens die in hun browser zijn opgeslagen, zijn gecompromitteerd.

Malware voor het stelen van informatie is een belangrijke uitdaging geworden op het gebied van cyberbeveiliging en maakt een reeks aanvallen mogelijk, van ransomware tot gegevensdiefstal. Spraakmakende inbreuken, zoals die gericht zijn tegen de Costa Ricaanse overheid en bedrijven als Microsoft, CircleCi en anderen, zijn vaak het gevolg van inloggegevens die door dit soort malware zijn gestolen. Het vermogen van de malware om een breed scala aan gegevens vast te leggen, waaronder browsergeschiedenis en cryptocurrency-wallets, maakt het een krachtig hulpmiddel voor cybercriminelen.

De gestolen gegevens worden verkocht op marktplaatsen voor cybercriminaliteit of worden rechtstreeks gebruikt om extra accounts te hacken. Deze voortdurende cyclus van diefstal en uitbuiting creëert een aanhoudende dreigingsomgeving waarin zelfs gebruikers die ijverig hun wachtwoorden wijzigen herhaaldelijk in gevaar kunnen komen.

Geconfronteerd met de realiteit van Telegram-combolist en datalekken

Het enorme lek van 361 miljoen accounts op de combolist van Telegram onderstreept het meedogenloze karakter van cybercriminaliteit en de altijd aanwezige dreiging die uitgaat van informatiestelende malware. Hoewel diensten als Have I Been Pwned gebruikers belangrijke hulpmiddelen bieden om hun blootstelling onder controle te houden, blijft het beveiligen van de digitale aanwezigheid een uitdaging. De gedetailleerde aard van gelekte gegevens, waaronder URL’s en cookies, onderstreept de noodzaak van robuuste cyberbeveiligingspraktijken en constante waakzaamheid.

Nu cybercriminelen kwetsbaarheden blijven misbruiken en gestolen gegevens blijven delen op platforms als Telegram, kan het belang van het gebruik van sterke, unieke wachtwoorden, het regelmatig updaten van software en het voorzichtig blijven met potentiële bronnen van malware niet genoeg worden benadrukt. De strijd tegen diefstal van inloggegevens en datalekken is aan de gang en vereist zowel bewustzijn als proactieve maatregelen van gebruikers over de hele wereld.

Uitgelichte afbeeldingscredits: ilgmyzin / Unsplash

Source: 361 miljoen gestolen accounts blootgelegd in Telegram-combolist-lek